Trügerische Sicherheit

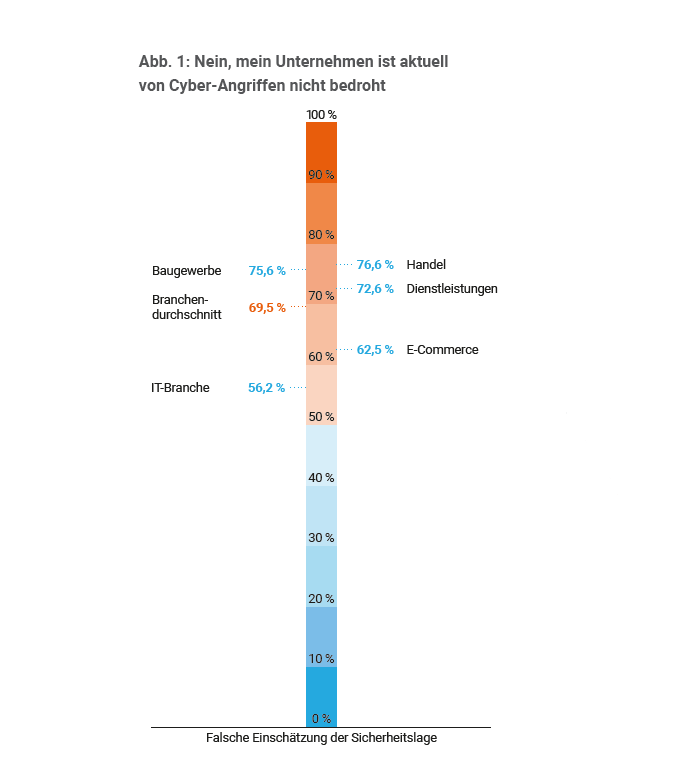

fast jeder Dritte fühlt sich fälschlicherweise aktuell nicht bedroht und etwa jeder Zweite hat sich noch nicht mal mit dem eigenen Cyber-Risiko befasst.

In einer zunehmend vernetzten Welt, in der Daten zu einer wertvollen Währung geworden sind, nehmen Cyberrisiken und Datenschutzverletzungen eine immer größere Bedeutung ein. Unternehmen sind verstärkt mit der Herausforderung konfrontiert, ihre sensiblen Daten vor Cyberangriffen und Datenschutzverletzungen zu schützen. In diesem Artikel werden wir die Bedeutung von Cyberrisiken im Zusammenhang mit Datenschutzverletzungen beleuchten, die potenziellen Folgen für Unternehmen aufzeigen und Maßnahmen zur Minimierung dieses Risikos vorstellen.

Cyberrisiken Datenschutzverletzungen beziehen sich auf den Verlust, die Offenlegung oder den unbefugten Zugriff auf personenbezogene Daten durch einen Cyberangriff oder menschliches Versagen. In einer Zeit, in der Unternehmen eine Fülle von sensiblen Informationen über ihre Kunden, Mitarbeiter und Geschäftspartner sammeln, ist der Schutz dieser Daten von größter Bedeutung. Eine Datenschutzverletzung kann erhebliche rechtliche, finanzielle und reputationsbezogene Auswirkungen haben.

Szenario: Ein Mitarbeiter des Unternehmens öffnet eine Phishing-E-Mail, die vorgibt, von einem vertrauenswürdigen Partner zu stammen. Die E-Mail enthält einen bösartigen Anhang, der es dem Angreifer ermöglicht, Zugriff auf das interne Netzwerk des Unternehmens zu erhalten.

Der Mitarbeiter, der unwissentlich auf den Anhang klickt, aktiviert einen schädlichen Code, der es dem Angreifer ermöglicht, sich Zugang zum internen Netzwerk des Unternehmens zu verschaffen.

Sobald der Angreifer Zugriff auf das interne Netzwerk hat, kann er sensible Daten wie Kundendaten, Geschäftsinformationen und vertrauliche Dokumente einsehen und stehlen. Der Angreifer verkauft die gestohlenen Daten auf dem Schwarzmarkt oder nutzt sie für betrügerische Zwecke, wie zum Beispiel Identitätsdiebstahl oder Finanzbetrug.

Das Unternehmen bemerkt die Datenschutzverletzung, wenn ungewöhnliche Aktivitäten im Netzwerk festgestellt werden oder Kunden über verdächtige Aktivitäten informieren. Sofortige Maßnahmen werden ergriffen, um den Angreifer aus dem Netzwerk zu entfernen und den entstandenen Schaden zu begrenzen.Das Unternehmen ist gesetzlich verpflichtet, betroffene Kunden über die Datenschutzverletzung zu informieren und sie über die getroffenen Maßnahmen zu informieren. Eine solche Benachrichtigung sollte klar und präzise sein und den Kunden Anweisungen geben, wie sie ihre Sicherheit verbessern können, z. B. durch das Ändern von Passwörtern oder das Überwachen ihrer Finanzkonten.

Das Unternehmen muss eine gründliche Untersuchung durchführen, um die Ursache der Datenschutzverletzung zu ermitteln und Maßnahmen zu ergreifen, um ähnliche Vorfälle in Zukunft zu verhindern. Dies kann die Verbesserung der Sicherheitsinfrastruktur, die Schulung der Mitarbeiter in Bezug auf Phishing-E-Mails und die Implementierung von Sicherheitsrichtlinien umfassen.

Neben den rechtlichen Konsequenzen, wie Geldstrafen und möglichen Schadensersatzforderungen, kann eine Datenschutzverletzung auch den Ruf des Unternehmens negativ beeinflussen. Kunden können das Vertrauen in das Unternehmen verlieren und ihre Geschäftsbeziehungen beenden.

Es ist daher von entscheidender Bedeutung, dass Unternehmen angemessene Schutzmaßnahmen ergreifen, um Datenschutzverletzungen zu verhindern. Dazu gehören die Sensibilisierung der Mitarbeiter für Phishing-Angriffe, die Verwendung von Antivirus- und Antispam-Software, die regelmäßige Aktualisierung von Sicherheitspatches und die Durchführung von Penetrationstests, um mögliche Schwachstellen in der Unternehmensinfrastruktur aufzudecken. Zusätzlich können Unternehmen eine Multi-Faktor-Authentifizierung implementieren, um den Zugang zu sensiblen Daten zu erschweren.

Ein weiterer wichtiger Schritt ist die regelmäßige Schulung und Sensibilisierung der Mitarbeiter für Datenschutzbestimmungen und sicherheitsrelevante Themen. Durch Schulungen können Mitarbeiter lernen, potenzielle Risiken zu erkennen, verdächtige E-Mails zu identifizieren und bewährte Sicherheitspraktiken anzuwenden.

Des Weiteren sollten Unternehmen über ein effektives Incident-Response-Team verfügen, das schnell auf Datenschutzverletzungen reagieren und angemessene Maßnahmen ergreifen kann. Dies beinhaltet die Durchführung von Forensik-Analysen, das Schließen von Sicherheitslücken und das Einleiten von rechtlichen Schritten, falls erforderlich.

Insgesamt zeigt dieses Beispiel, dass Datenschutzverletzungen erhebliche Auswirkungen auf Unternehmen haben können. Die Implementierung einer umfassenden Sicherheitsstrategie, die regelmäßige Überprüfung und Aktualisierung der Sicherheitsmaßnahmen sowie Schulungen und Sensibilisierung der Mitarbeiter sind entscheidend, um Datenschutzverletzungen zu verhindern und den Schutz sensibler Daten zu gewährleisten.

Cyberrisiken Datenschutzverletzungen stellen eine ernsthafte Bedrohung für Unternehmen dar, da sie zu rechtlichen, finanziellen und reputationsbezogenen Folgen führen können. Unternehmen sollten proaktive Maßnahmen ergreifen, um ihre sensiblen Daten zu schützen, einschließlich umfassender Sicherheitsrichtlinien, technischer Sicherheitsmaßnahmen, Schulungen der Mitarbeiter und eines gut ausgearbeiteten Incident Response Plans. Eine Cyberversicherung kann zusätzliche Sicherheit bieten, indem sie finanziellen Schutz und Unterstützung im Falle einer Datenschutzverletzung bietet. Durch die Implementierung dieser Maßnahmen können Unternehmen das Risiko von Cyberrisiken Datenschutzverletzungen minimieren und das Vertrauen ihrer Kunden und Geschäftspartner stärken.

Der Schutz vor Spam und Phishing ist eine komplexe Aufgabe, da Cyberkriminelle ständig neue Methoden entwickeln, um ihre Opfer zu täuschen. Eine Cyberschutz-Versicherung bietet finanziellen Schutz und Unterstützung im Falle eines Sicherheitsvorfalls.

Die Versicherung deckt in der Regel Kosten ab, die durch Datenschutzverletzungen, Datenwiederherstellung, rechtliche Beratung, PR-Maßnahmen und mögliche Schadenersatzforderungen von betroffenen Parteien entstehen. Darüber hinaus können Versicherungsgesellschaften auch Schulungen zur Sensibilisierung für Cyberbedrohungen und Präventionsmaßnahmen anbieten, um das Risiko von Angriffen zu reduzieren.

Indem Sie eine Cyber Schutz Versicherung abschließen, profitieren Sie von einer Reihe von Vorteilen:

Bei der Auswahl einer Cyberschutz-Versicherung sollten Sie bestimmte Kriterien beachten:

Die Bedrohungen durch Spam und Phishing nehmen stetig zu, und Unternehmen sowie Privatpersonen müssen Maßnahmen ergreifen, um sich zu schützen. Eine Cyberschutz-Versicherung bietet finanziellen Schutz, Unterstützung und Präventionsmaßnahmen, um das Risiko von Sicherheitsvorfällen zu minimieren. Bei der Auswahl einer Versicherung ist es wichtig, den Deckungsumfang, Ausschlüsse, Prämien und den Kundenservice zu berücksichtigen. Investieren Sie in eine Cyberschutz-Versicherung, um Ihr Unternehmen oder Ihre persönlichen Daten vor den Auswirkungen von Spam und Phishing zu schützen.

fast jeder Dritte fühlt sich fälschlicherweise aktuell nicht bedroht und etwa jeder Zweite hat sich noch nicht mal mit dem eigenen Cyber-Risiko befasst.

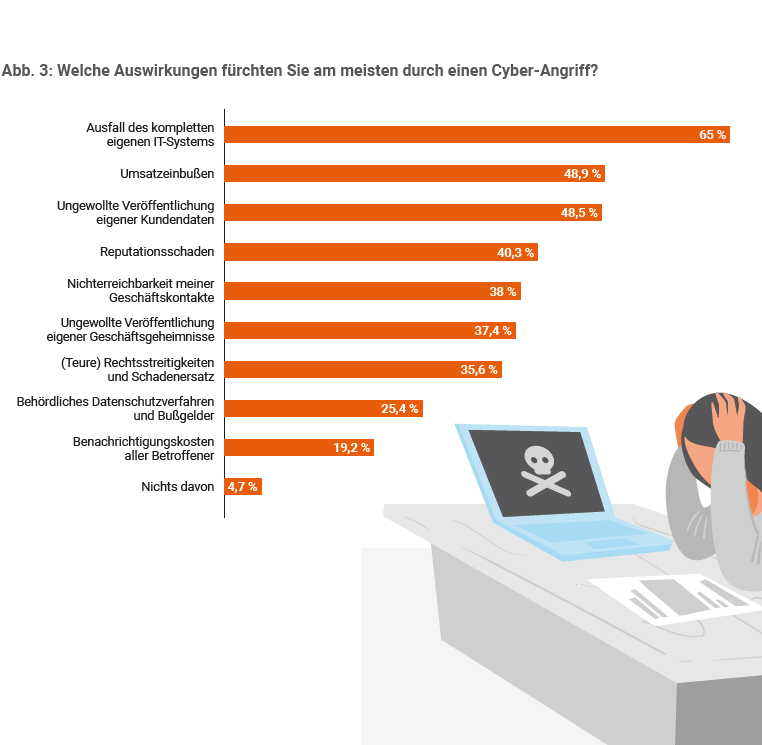

Der Totalausfall der eigenen IT-Systeme ist die am meisten gefürchtete Auswirkung.

Der 24h-Notfall Support wird als größter Mehrwert einer Cyber-Versicherung gesehen, nahezu gleichauf liegen die Daten- und Systemwiederherstellungskosten.

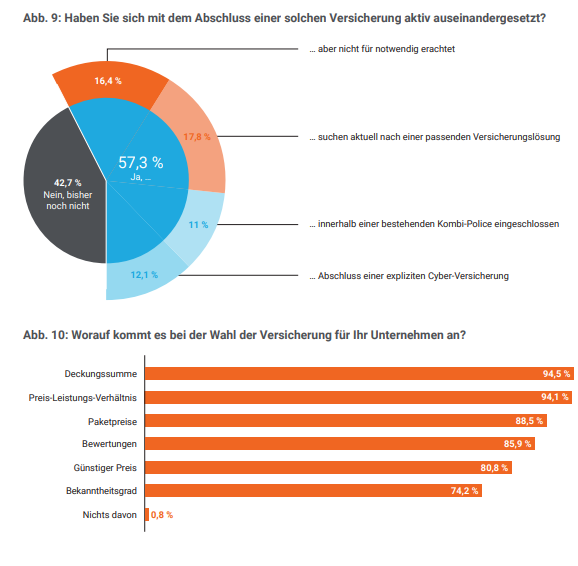

Trotzdem haben erst rund 12 % eine Cyber-Schutz-Versicherung abgeschlossen. Rund jeder zweite hat sich bisher noch gar nicht Gedaneken über einen Abschluss gemacht.

Fast alle legen bei der Wahl einer Cyber-Schutz-Versicherung Wert auf das Preis-Leistung-Verhältnis. Der Bekanntheitsgrad des Anbieters ist dabei nicht entscheidend.

Über ein Viertel war innerhalb der letzten zwei Jahre bereits Opfer eines Cyber-Angriffs mit einer Malware Schadsoftware.

Die durchschnittliche Schadenhöhe durch erfolgreiche Cyber-Angriffe liegt bei über 190.000 Euro.

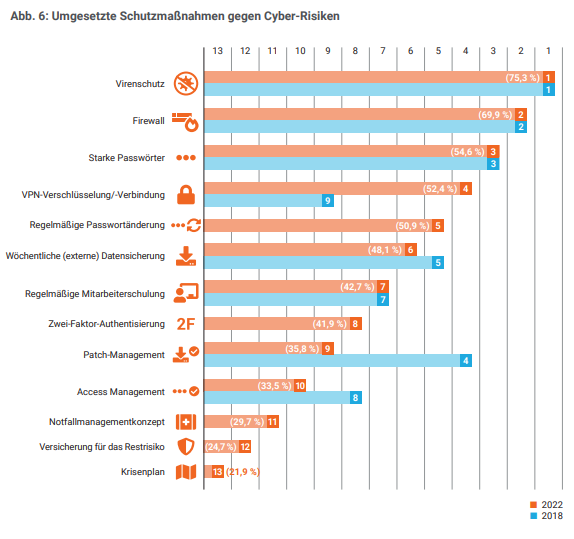

Erst ein gutes Drittel nutzen Patchmanagement zur Behebung von bekannten Schwachstellen. Nicht einmal die Hälfte macht wöchentliche externe Datensicherungen. Aktueller Virenschutz wird hingegen bei über 75 % eingesetzt.

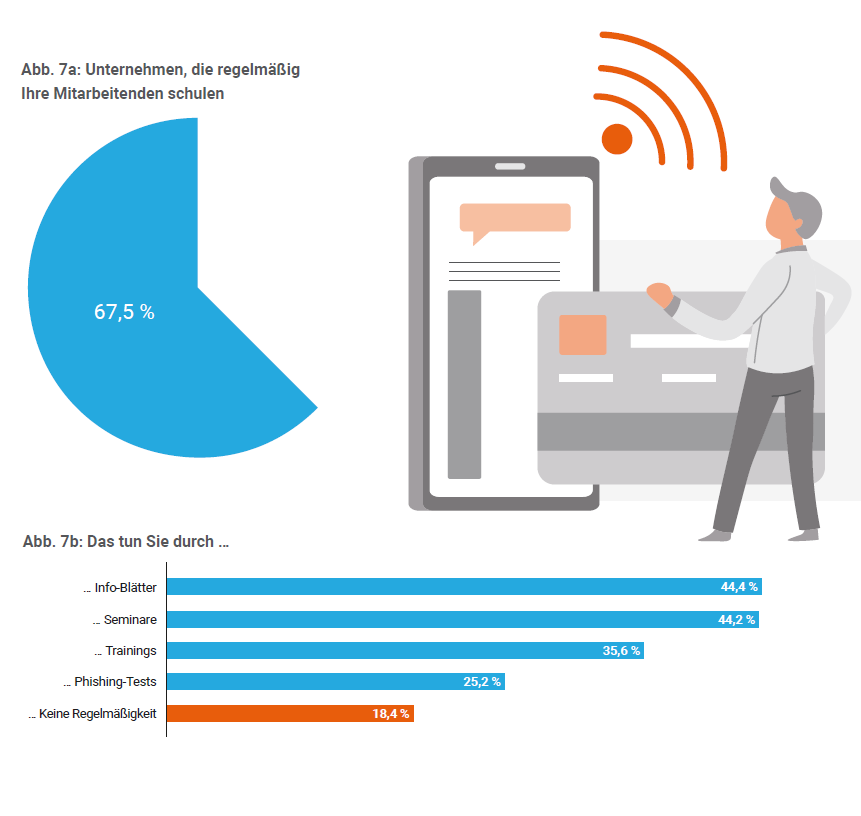

Knapp ein Fünftel schult seine Mitarbeitenden noch nicht vor Cyber-Gefahren. Nur ein Viertel nutzt aktuell regelmäßig Phishing-Tests zur besseren Gefahrenerkennung.

Als höchsten Mehrwert einer Cyber-Versicherung sehen die befragten mittelständischen Unternehmen mit 63 % aktuell einen 24h-Notfall Support. In der Studie 2018 lag diese Leistung noch auf Platz 3. Die Unterstützung durch spezialisierte IT-Krisenexperten, die den Unternehmen sofort zur Seite stehen und bei der Bewältigung des Vorfalls helfen, haben also stark an Bedeutung gewonnen.

Dicht gefolgt kommt auf Rang 2 der wichtigsten Mehrwerte einer Cyber-Versicherung die Kostenübernahme für die Wiederherstellung der IT-Systeme und der Daten mit 62,8 %. Vor vier Jahren war diese Leistung noch auf Platz 1. Danach folgen die Kostenübernahme für IT-Forensik und Entfernung der Schadsoftware mit 59,3 %, die 2018 noch auf Platz 4 lagen. Die Kompensation des Umsatzausfalls während der Betriebsunterbrechung ist mit 58,5 % auf Rang 4 geklettert und konnte deutlich an Bedeutung zu legen. 2018 war sie noch auf Platz 6.

Eher unwichtig werden die Benachrichtigungskosten (45,6 %), die bei der letzten Studie den letzten Rang ausgemacht haben, sowie das Krisenmanagement und die Kommunikationsberatung (48,9 %) eingeschätzt. Vor allem den Befragten im Onlinehandel ist eine Kompensation von Umsatzausfällen mit 87,5 % wichtig. Dies deckt sich mit der höchsten Gefahreneinschätzung.

Die Mehrheit der Befragten (57,3 %) haben sich schon aktiv mit dem Abschluss einer Cyber-Versicherung auseinandergesetzt. Mit knapp drei Viertel (73,6 %) ist die Gruppe der befragten mittelständischen Unternehmen aus dem IT-Segment Spitzenreiter, gefolgt vom E-Commerce Unternehmen mit zwei Drittel (66,7 %). Digital affine Unternehmen scheinen eine deutlich ausgeprägteres Risikobewusstsein für Cyber-Gefahren zu haben. Aktuell suchen 17,8 % der befragten Unternehmen nach einer passenden Cyber-Versicherung.

Das Preis-Leistungsverhältnis stellt für 94,1 % der Unternehmen eine entscheidende Rolle bei der Auswahl einer Cyber-Versicherung dar. Hier können spezialisierte Maklerhäuser und Marktvergleiche bei der Bewertung und Auswahl unterstützen. Als weiteren besonders wichtigen Punkt wird die Deckungssumme erachtet.

Für 94,5 % aller Befragten kommt es entscheidend auf dieses Kriterium bei der Auswahl an. Der Bekanntheitsgrad des Versicherers spielt hingegen für nur 74,2 % eine entscheidende Rolle und ist

damit am unwichtigsten. Große Markennamen dürften es damit nicht automatisch leichter haben.

Unter den vielen verschiedenen Cyber-Angriffsarten ist der "Fake President"-Angriff eine sehr verbreitete Variante. Dabei geben sich Betrüger:innen beispielsweise als Geschäftsführer:in aus und bitten Mitarbeiter:innen auf verschiedene Arten, eine kurzfristige Überweisung zu veranlassen. Diese Anfragen können per E-Mail, Telefon oder sogar per Instant-Messaging-App erfolgen. Oft verwenden die Angreifer:innen gefälschte Absenderadressen oder kopieren das Aussehen von legitimen E-Mails, um den Anschein zu erwecken, dass es sich um eine legitime Anfrage handelt. Wenn die Mitarbeitenden dann auf diese Anfragen eingehen, kann dies zu erheblichen finanziellen Schäden für das Unternehmen führen. Daher ist es wichtig, dass Mitarbeitende in solchen Fällen vorsichtig sind und Überweisungsanfragen immer sorgfältig prüfen und verifizieren, bevor sie ihnen nachkommen.

In den meisten Tarifen einer Cyber-Versicherung ist ein solcher Fall abgedeckt oder kann als optionaler Baustein hinzugefügt werden. Allerdings unterscheiden sich die Bedingungen für den Versicherungsschutz oft erheblich, sodass es ratsam ist, die Tarifbedingungen vorab sorgfältig zu vergleichen. Eine umfassende und angemessene Cyber-Versicherung kann für Unternehmen von großer Bedeutung sein, um sich gegen die ständig wachsenden digitalen Bedrohungen zu schützen und wirtschaftliche Schäden abzuwenden. Was sollte abgedeckt werden?

Eine Cyber Erpressung tritt auf, wenn jemandem illegal mit einer Verletzung der Netzwerksicherheit, Informations- oder Datenverletzung gedroht wird und zur Abwendung ein Lösegeld gefordert wird, in der Regel in Form von Bitcoin.

Jede Form von Gegenleistung, wie Geld, Waren oder Handlungen, die von einem Versicherten oder einer mitversicherten natürlichen Person gefordert wird, gilt als Lösegeld.

Ein praktisches Beispiel für eine Cyber-Erpressung wäre der Fall, in dem ein Arzt oder eine Ärztin gehackt wird und dessen Praxissoftware sowie sensible Patientendaten verschlüsselt werden. Die Freigabe erfolgt nur gegen Zahlung eines Lösegeldes. Obwohl es sich wie eine Krimigeschichte anhört, ist dies oft die Realität.

In vielen Fällen ist die Verletzung des Datenschutzes eine direkte Folge der bereits erwähnten Informationssicherheitsverletzung. Die Cyber-Versicherung erkennt jedoch auch eine Datenschutzverletzung als alleinigen Auslöser des Schadensfalls an, wobei die verwendeten Begriffe je nach Tarif unterschiedlich sein können. "Datenschutzverletzung", "Datenrechtsverletzung" oder "Verletzung von Datenschutzbestimmungen" beziehen sich jedoch alle auf den gleichen Tatbestand.

Eine Datenschutzverletzung kann durch den Verlust, die Erstellung unautorisierte Kopien, Veröffentlichung, Veränderung oder Löschung von Datensätzen sowie durch einen Verstoß gegen gesetzliche oder vertragliche Datenschutzbestimmungen entstehen.

Eine interessante Neuerung vieler Cyber-Versicherungen besteht in der Erweiterung der Begriffsdefinition von "Daten". Oft sind sowohl elektronische als auch physische Daten (z.B. Papierakten) eingeschlossen. Eine Cyber-Versicherung deckt in diesem Fall auch das Risiko einer Datenschutzverletzung ab, das z.B. auf Verlust, Diebstahl oder unbefugten Zugriff auf physische Daten zurückzuführen ist. Beispiele dafür können der Diebstahl eines elektronischen Geräts (Laptops/Firmenhandys) oder einer Aktentasche sein.

In der Cyber Schutz Versicherung wird der Begriff "Bedienfehler" verwendet, um die unsachgemäße Nutzung von IT-Systemen (Hard- und Software) durch Mitarbeiter zu beschreiben, sei es durch fahrlässiges oder sogar grob fahrlässiges Handeln oder Unterlassen. Wenn ein solcher Fehler dazu führt, dass Daten verändert, beschädigt, gelöscht, verschlüsselt oder verloren gehen, ist der daraus entstehende Schaden durch die Cyber-Versicherung abgedeckt. Es ist jedoch nicht nur das Unternehmen selbst, sondern auch beauftragte freie Mitarbeiter oder Mitglieder der Geschäftsführung, die unter den Versicherungsschutz fallen.

Ein typisches Beispiel für einen Bedienfehler wäre das versehentliche Löschen einer Datei oder einer großen Menge an Kundendaten. Auch das unbeabsichtigte Mitwirken eines Nutzers bei der Aktivierung oder dem Herunterladen von Schadsoftware kann als Bedienfehler angesehen werden.

Schadsoftware, auch Malware genannt, ist eine bösartige Software, die entwickelt wurde, um Schaden anzurichten, Daten zu stehlen, Benutzeraktivitäten zu überwachen oder den normalen Betrieb von Systemen zu stören. Es gibt verschiedene Arten von Schadsoftware, darunter Viren, Würmer, Trojaner, Ransomware und Spyware.

Die potenziellen Auswirkungen von Schadsoftware sind vielfältig und können von Datenverlust und finanziellen Schäden bis hin zu Identitätsdiebstahl und Betriebsunterbrechungen reichen. Schadsoftware kann in einer Vielzahl von Szenarien auftreten, sei es durch das Öffnen von infizierten E-Mail-Anhängen, das Herunterladen von Dateien aus unsicheren Quellen oder das Besuchen von infizierten Websites.

In den meisten Tarifen einer Cyber-Versicherung ist ein solcher Fall abgedeckt oder kann als optionaler Baustein hinzugefügt werden. Allerdings unterscheiden sich die Bedingungen für den Versicherungsschutz oft erheblich, sodass es ratsam ist, die Tarifbedingungen vorab sorgfältig zu vergleichen. Eine umfassende und angemessene Cyber-Versicherung kann für Unternehmen von großer Bedeutung sein, um sich gegen die ständig wachsenden digitalen Bedrohungen zu schützen und wirtschaftliche Schäden abzuwenden. Was sollte abgedeckt werden?

Spam und Phishing sind zwei verbreitete Formen von Cyberangriffen, die über E-Mails versendet werden. Spam bezieht sich auf unerwünschte, massenhaft versendete E-Mails, die häufig Werbung, betrügerische Angebote oder unerwünschte Inhalte enthalten. Phishing hingegen bezieht sich auf betrügerische E-Mails, die vorgeben, von vertrauenswürdigen Unternehmen oder Organisationen zu stammen, um sensible Informationen wie Passwörter, Kreditkartennummern oder persönliche Daten zu stehlen.

Die potenziellen Auswirkungen von Spam und Phishing können beträchtlich sein. Spam-Mails können die Produktivität beeinträchtigen, Ressourcen belasten und das Risiko von Malware-Infektionen erhöhen. Phishing-Mails hingegen können zu Identitätsdiebstahl, finanziellen Verlusten und Datenschutzverletzungen führen.

Angriffe auf Kennwörter sind eine gängige Methode von Cyberkriminellen, bei der versucht wird, sich Zugang zu Konten oder Systemen zu verschaffen, indem schwache oder gestohlene Passwörter ausgenutzt werden. Es gibt verschiedene Arten von Angriffen auf Kennwörter, darunter Brute-Force-Angriffe, Wörterbuchangriffe und Credential-Stuffing.

Die potenziellen Auswirkungen von Angriffen auf Kennwörter können schwerwiegend sein. Wenn ein Angreifer erfolgreich ein Passwort erlangt, kann er auf vertrauliche Informationen zugreifen, Konten übernehmen, Betrug durchführen oder weitere Angriffe auf das System starten. Dies kann zu finanziellen Verlusten, Datenschutzverletzungen und Reputationsschäden führen.

DoS (Denial-of-Service)-Attacken sind Cyberangriffe, bei denen ein Angreifer versucht, einen Computer, ein Netzwerk oder eine Webseite zu überlasten, um den regulären Betrieb zu stören oder sogar zum Stillstand zu bringen. Dabei wird eine große Menge an Anfragen oder Daten an das Ziel gesendet, wodurch die verfügbaren Ressourcen wie Bandbreite, Prozessorleistung oder Speicher überlastet werden.

Die potenziellen Auswirkungen von DoS-Attacken können erheblich sein. Wenn ein Ziel erfolgreich überlastet wird, können Dienste nicht mehr verfügbar sein, was zu finanziellen Verlusten, Rufschädigung und Beeinträchtigung der Benutzererfahrung führen kann. DoS-Attacken können auch als Ablenkung dienen, um andere bösartige Aktivitäten durchzuführen, wie den Diebstahl von sensiblen Daten.

Unter den vielen verschiedenen Cyber-Angriffsarten ist der Man in the Middle Angriff (MitM-Angriff) eine sehr verbreitete Variante. Wobei hier ein Angreifer die Kommunikation zwischen zwei Parteien abfängt und manipuliert, ohne dass die Beteiligten dies bemerken. Der Angreifer positioniert sich zwischen dem Absender und dem Empfänger und fungiert als Mittelsmann, um Informationen abzufangen, zu lesen, zu modifizieren oder sogar neue Informationen einzufügen.

Die potenziellen Auswirkungen von MitM-Angriffen sind vielfältig. Durch die Abfangen und Manipulation sensibler Informationen wie Passwörter, Kreditkarteninformationen oder persönlicher Daten können Angreifer finanziellen Schaden anrichten und Identitätsdiebstahl betreiben. Darüber hinaus können sie bösartigen Code oder Malware in den Datenverkehr einschleusen, um das betroffene System zu kompromittieren oder weiteren Schaden anzurichten.

Webanwendungsangriffe sind eine Form von Cyberangriffen, bei denen die Sicherheitslücken in einer Webanwendung ausgenutzt werden, um unbefugten Zugriff zu erlangen, Daten zu stehlen, die Verfügbarkeit der Anwendung zu beeinträchtigen oder bösartige Aktivitäten auszuführen. Diese Angriffe können verschiedene Formen annehmen, darunter Cross-Site-Scripting (XSS), SQL-Injektion, Cross-Site-Request-Forgery (CSRF) und Remote Code Execution.

Die potenziellen Auswirkungen von Webanwendungsangriffen sind erheblich. Sie reichen von Datenverlust und Verletzung der Privatsphäre über finanzielle Verluste bis hin zu Schäden für die Reputation des betroffenen Unternehmens. Angreifer können sensible Informationen stehlen, Benutzerkonten übernehmen, schädlichen Code in die Anwendung einschleusen oder die gesamte Infrastruktur des Unternehmens gefährden.

SQL Injection Angriffe sind eine Form von Cyberangriffen, bei denen ein Angreifer schädlichen SQL-Code in eine Webanwendung einschleust, um auf unerlaubte Weise auf die zugrunde liegende Datenbank zuzugreifen oder diese zu manipulieren. Diese Art von Angriff nutzt Sicherheitslücken in der Verarbeitung von Benutzereingaben aus und kann erhebliche Auswirkungen haben.

Die potenziellen Auswirkungen von SQL-Injektionsangriffen sind schwerwiegend. Ein Angreifer kann vertrauliche Daten stehlen, Benutzerkonten übernehmen, Datenbankinhalte verändern oder sogar die gesamte Datenbank löschen. Dies kann zu finanziellen Verlusten, Datenschutzverletzungen und Reputationsschäden führen.

Cross Site Scripting (XSS) ist eine Art von Cyberangriff, bei dem ein Angreifer bösartigen Code in eine Webseite einschleust, der dann von anderen Benutzern der Webseite ausgeführt wird. Dabei nutzt der Angreifer Sicherheitslücken in der Verarbeitung von Benutzereingaben aus, um schädlichen Code einzufügen.

Die potenziellen Auswirkungen von XSS-Angriffen können schwerwiegend sein. Ein Angreifer kann die Kontrolle über die betroffene Webseite erlangen, vertrauliche Informationen stehlen, Sitzungen übernehmen, Phishing-Angriffe durchführen oder Benutzer auf bösartige Websites umleiten. Dies kann zu finanziellen Verlusten, Reputationsschäden und Datenschutzverletzungen führen.

Durchführung regelmäßiger Datensicherungen auf externen Systemen.

Fortlaufender Virenschutz, der sich stets auf dem aktuellsten Stand befindet.

Betreiben einer Firewall, die unerwünschte eingehende und ausgehende Kommunikationsverbindungen unterbindet.

| Deckungsumme | Jahresbeitrag (netto) Selbstbehalt 500 EUR |

Jahresbeitrag (netto) Selbstbehalt 1.000 EUR |

|

|---|---|---|---|

| € 100.000 | |||

| € 250.000 | |||

| € 500.000 | |||

| € 1.000.000 | |||

| € 2.000.000 |

SecureYourOffice als unabhängiger Fachmakler berücksichtigt in Ihrem Sinne den Versicherungsmarkt und bietet speziell für Steuerberater, Rechtsanwälte und Wirtschaftsprüfer maßgeschneiderte Cyber Schutz Versicherungsangebote.